در دنیای فناوری اطلاعات و به ویژه در زمینههای مرتبط با امنیت سایبری و بلاکچین، مفهوم «هش» (Hash) به یک تابع یا الگوریتم اشاره دارد که ورودیهای متنوعی را به یک مقدار ثابت و کوتاه تبدیل میکند.

این تابع معمولاً به عنوان ابزاری برای اعتبارسنجی دادهها و جلوگیری از تغییر اطلاعات مورد استفاده قرار میگیرد. به عبارت دیگر، هشها مانند اثر انگشت دیجیتال برای دادهها عمل میکنند.

۱. نحوه عملکرد هشها

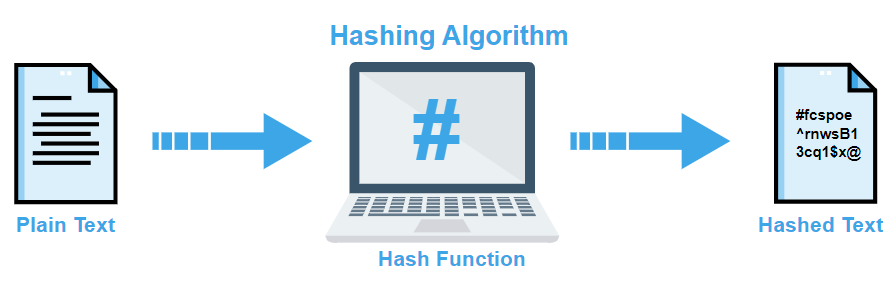

هشها معمولاً از الگوریتمهای پیچیدهای تشکیل میشوند که با استفاده از تکنیکهای ریاضی ورودیها را به یک رشته ثابت تبدیل میکنند. این رشته (که به آن «هش» گفته میشود) به گونهای طراحی شده است که:

– غیرقابل برگشت باشد: نمیتوان از هش به ورودی اصلی بازگشت.

– حساس به تغییرات باشد: حتی تغییر جزئی در ورودی باید منجر به تولید هش کاملاً متفاوت شود.

– یکسان باشد: دو ورودی یکسان همیشه هش یکسانی تولید میکنند.

۲. کاربردهای هش

هشها در بسیاری از زمینهها کاربرد دارند، از جمله:

– سیستمهای مدیریت پایگاه داده: برای اعتبارسنجی دادهها و جلوگیری از تکراری شدن آنها.

– سیستمهای رمزنگاری: برای ذخیرهسازی امن رمزهای عبور و دادههای حساس.

– بلاکچین: در این زمینه، هشها برای تضمین امنیت و یکپارچگی بلاکها و دادهها استفاده میشوند.

۳. انواع الگوریتمهای هش

برخی از مشهورترین الگوریتمهای هش عبارتند از:

– SHA-256: یکی از پرکاربردترین الگوریتمهای هش در بلاکچین بیتکوین. این الگوریتم از ۲۵۶ بیت برای تولید هش استفاده میکند.

– MD5: هرچند دیگر به عنوان یک الگوریتم امن شناخته نمیشود، اما هنوز در بسیاری از کاربردهای غیرحساس استفاده میشود.

– SHA-1: به مرور زمان به دلیل مشکلات امنیتی، استفاده از آن کاهش یافته است.

۴. اهمیت هشها در بلاکچین

در بلاکچین، هشها برای ایجاد زنجیرهای امن از بلوکها مورد استفاده قرار میگیرند. هر بلوک شامل هش بلوک قبلی است که این امر تضمین میکند که هیچ شخصی نمیتواند اطلاعات را تغییر دهد بدون اینکه کل زنجیره را تحت تأثیر قرار دهد. این ویژگی به بلاکچین اعتبار و امنیت میبخشد.

در دنیای دیجیتال امروز، هشها نقش بسیار مهمی در تأمین امنیت اطلاعات و دادهها دارند. از سیستمهای بلاکچین تا پایگاههای داده، این الگوریتمها ابزارهای کلیدی برای محافظت از اطلاعات در برابر دسترسیهای غیرمجاز و تغییرات غیرمجاز هستند.

در زیر، هش استفاده شده در برخی از بزرگترین و شناختهشدهترین کریپتوکارنسیهای جهان به همراه توضیحات کامل آمده است:

۱. بیتکوین (Bitcoin)

– هش: SHA-256

الگوریتم SHA-256 (Secure Hash Algorithm 256-bit) یک تابع هش رمزنگاری شده است که به طور خاص برای بیتکوین طراحی شده است. این الگوریتم ورودی را به یک خروجی ۲۵۶ بیتی تبدیل میکند و به عنوان پایهای برای امنیت شبکه بلاکچین بیتکوین عمل میکند. ویژگی مهم SHA-256 این است که غیرقابل برگشت و حساس به تغییرات است، به طوری که حتی کوچکترین تغییر در ورودی باعث ایجاد خروجی کاملاً متفاوت میشود.

۲. اتریوم (Ethereum)

– هش: Ethash

Ethash الگوریتمی است که برای اثبات کار (PoW) در شبکه اتریوم استفاده میشود. این الگوریتم به گونهای طراحی شده است که استفاده از دستگاههای ASIC (مدارهای مجتمع ویژه کاربردی) را دشوارتر کند و در عوض بیشتر بر روی GPUها (واحدهای پردازش گرافیکی) متمرکز باشد. Ethash همچنین به عنوان یک الگوریتم مقاوم در برابر ASIC شناخته میشود، به این معنی که به همه اجازه میدهد که در فرآیند استخراج مشارکت کنند.

۳. ریپل (Ripple)

– هش: SHA-512

ریپل از SHA-512 به عنوان الگوریتم هش خود استفاده میکند. این الگوریتم به دلیل قدرت و سرعت خود در پردازش دادهها شناخته شده است. SHA-512 مشابه SHA-256 است، با این تفاوت که خروجی ۵۱۲ بیتی تولید میکند. این ویژگیها به ریپل کمک میکند تا معاملات سریع و امنی را در شبکه خود فراهم کند.

۴. کاردانو (Cardano)

– هش: Ouroboros

کاردانو از پروتکل خاص خود به نام Ouroboros استفاده میکند که به جای تابع هش سنتی، بر اساس الگوریتم اثبات سهام (PoS) عمل میکند. این پروتکل به کاربران اجازه میدهد که با سهامگذاری ارزهای خود، شبکه را ایمن کرده و به حفظ عملکرد آن کمک کنند. Ouroboros طراحی شده است تا مقیاسپذیری، امنیت و پایداری را در طول زمان حفظ کند.

۵. دوجکوین (Dogecoin)

– هش: Scrypt

وجکوین از الگوریتم Scrypt استفاده میکند که به عنوان یک تابع هش مقاوم در برابر ASIC شناخته میشود. این الگوریتم به گونهای طراحی شده است که کارایی را در دستگاههای عادی (CPU و GPU) افزایش دهد و به کاربران اجازه دهد بدون نیاز به سختافزار پیشرفته، در فرآیند استخراج شرکت کنند.

استفاده از الگوریتمهای هش مختلف در کریپتوکارنسیها به ایمنی، سرعت و کارایی این شبکهها کمک میکند. در انتخاب یک کریپتوکارنسی، آگاهی از نوع الگوریتم هش و ویژگیهای آن میتواند به سرمایهگذاران کمک کند تا تصمیمات بهتری بگیرند.

برگشت ناپذیری فرآیند هش کردن به این معنی است که نمیتوان با استفاده از خروجی (هش) به ورودی (دادههای اصلی) دست یافت. برای درک بهتر این مفهوم، مثالی کاربردی و قابل فهم ارائه میدهیم:

مثال کاربردی: تبدیل متن به هش

فرض کنید شما یک کلمه ساده مانند “سلام” را به عنوان ورودی انتخاب میکنید. اگر از الگوریتم SHA-256 برای هش کردن این کلمه استفاده کنید، خروجی آن به صورت یک رشته ۶۴ کاراکتری (hexadecimal) خواهد بود، مانند:

“`

SHA-256(“سلام”) = 2cb24b8a9c5807e1e64cc69f7f2fa5c65f2c6334de8ff47e3d51779b2345e53d

“`

حال، توجه کنید که شما تنها یک خروجی ۶۴ کاراکتری دارید و هیچ اطلاعاتی از ورودی (کلمه “سلام”) در آن وجود ندارد. همچنین، هیچگونه الگوریتمی وجود ندارد که بتواند با استفاده از این هش به ورودی اصلی (کلمه “سلام”) برگردد. اگر کسی این هش را ببیند، نمیتواند بگوید که ورودی چه چیزی بوده است. این خاصیت برگشت ناپذیری هش کردن است.

ویژگیهای برگشت ناپذیری

-

- غیرقابل پیشبینی بودن: هشها به گونهای تولید میشوند که هیچ الگوی قابل شناسایی برای پیشبینی ورودیها وجود ندارد. حتی اگر دو ورودی بسیار شبیه به هم باشند، هشهای آنها به شدت متفاوت خواهد بود.

-

- حساسیت به تغییرات: هرگونه تغییر کوچک در ورودی (حتی تغییر یک کاراکتر) باعث تولید یک هش کاملاً متفاوت میشود. این ویژگی به امنیت دادهها کمک میکند و از حملات مختلف جلوگیری میکند.

این مثال نشان میدهد که چگونه فرآیند هش کردن میتواند اطلاعات را به صورت امن و برگشت ناپذیر تبدیل کند. این ویژگی در بسیاری از کاربردها مانند ذخیرهسازی پسوردها و تأمین امنیت اطلاعات اهمیت زیادی دارد.

مثال کاربردی: هش کردن اطلاعات یک کتابخانه بزرگ

تصور کنید یک کتابخانه عظیم با میلیونها کتاب و اطلاعات در مورد آنها دارید. به عنوان یک روش برای حفظ یکپارچگی دادهها و شناسایی تغییرات، تصمیم میگیرید تمام اطلاعات این کتابها را به صورت دیجیتال درآورید و سپس با استفاده از یک الگوریتم هش مانند SHA-256، یک هش منحصر به فرد برای کل اطلاعات ایجاد کنید.

مرحله اول: ایجاد هش اولیه

در این مرحله، شما تمام اطلاعات کتابها—شامل عنوان، نویسنده، تاریخ انتشار و حتی خلاصهای از محتوا—را به یک فایل متنی تبدیل میکنید. پس از این کار، با استفاده از الگوریتم SHA-256، یک هش برای این فایل تولید میکنید. فرض کنید هش اولیه به این شکل است:

“`

SHA-256(کتابخانه) = 3e23e8160039594a33894f6564e1b134ca4e60e3e7c8a081314802c4d7805b13

“`

مرحله دوم: تغییر یک حرف

اکنون، فرض کنید که شما به صورت عمدی یکی از کلمات در یکی از کتابها را تغییر میدهید. به عنوان مثال، شما کلمه “شگفتانگیز” را به “عجیب” تغییر میدهید. حالا اطلاعات کل کتابخانه شما بهروزرسانی میشود و شما مجدداً تصمیم میگیرید که یک هش جدید برای این مجموعه اطلاعات ایجاد کنید.

مرحله سوم: تولید هش جدید

با این تغییر کوچک در محتوای یکی از کتابها، وقتی که هش جدید را محاسبه میکنید، نتیجه به شکل زیر خواهد بود:

“`

SHA-256(کتابخانه بهروزرسانیشده) = 8c7c34b3ae8a1d4f59a8d75ae033bd2daee088b9a4d098c45edff5ef6321e54d4

“`

تحلیل و نتیجهگیری

حال میبینید که هش جدید بهطور کامل با هش اولیه متفاوت است. این تغییر فقط یک کلمه در یکی از کتابها بوده، اما نتیجه بهطور کامل تغییر کرده است. این ویژگی مهم به ما کمک میکند تا با استفاده از هشها، کوچکترین تغییرات در دادهها را شناسایی کنیم. به عبارتی دیگر، اگر یک ورودی حتی کمی تغییر کند، خروجی (هش) بهطرز چشمگیری تغییر خواهد کرد.

این مثال نشان میدهد که چگونه هش کردن اطلاعات میتواند به عنوان ابزاری قوی برای حفاظت و شناسایی تغییرات در دادهها عمل کند. این ویژگی برای اطمینان از یکپارچگی دادهها در سیستمهای مختلف—از بانکها گرفته تا پایگاههای داده علمی—بسیار حیاتی است.